Vantagens do Controle de Acesso

Com a escolha de hardwares e softwares personalizados para cada projeto, o sistema de controle de acesso é muito eficaz na análise do fluxo de pessoas e veículos. É bastante flexível, por isso tem capacidade de integração com outros sistemas e funciona de forma inteligente. O Controle de Acesso usa comunicação por rede de dados IP, o que agiliza o processo e facilita a integração à estrutura do local.

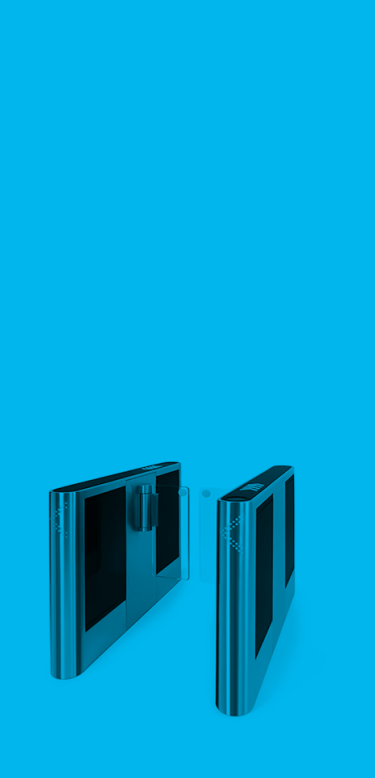

Por terem um tráfego de rede muito baixo e não representarem risco à segurança, os equipamentos de controle podem ser instalados remotamente. Assim, empresas com filiais podem unificar o sistema de gerenciamento, servidor e banco de dados. São muitos os dispositivos de bloqueios: portas, catracas, torniquetes e cancelas. Temos cases até mesmo em cafeteiras, para controle de consumo. Uma estrutura importante que nós oferecemos, é o sistema de Controle de Acesso na nuvem. Com ele, nossos clientes têm a aplicação funcionando a partir de um Data Center.

Um acessório chave dos sistemas de Controle de Acesso são os crachás, e por aqui produzimos diversos tipos personalizados. Os layouts são montados a partir de um banco de dados do cliente, tudo produzidos de forma automatizada, evitando risco de dados incorretos ou erros de digitação. Criamos desde os simples cartões de código de barras até os mais sofisticados Smart Cards, tudo idealizado de acordo com cada empresa.

Tecnologias de Identificação

– Proximidade (RFID): tecnologia de leitura sem contato por rádio frequência.

– Reconhecimento Facial: usa características biométricas da face.

– LPR: Leitura da Placa Veicular.

– Leitura da Biometria da Mão: permite o acesso através das características geométricas da mão.

– Leitura de Impressão Digital: usa a impressão digital como parâmetro de liberação de acesso, podendo ser sem contato.

– Leitura de Íris: Identifica as pessoas por meio dos padrões apresentados pela íris do olho humano.

Galeria

Trabalhamos com segurança aliada à tecnologia e inovação.

Com experiência de 20 anos no mercado, oferecemos tranquilidade e excelência para a empresa que contrata nossos projetos personalizados.

Veja também

CFTV

CFTV IP transmite dados pela rede, seguindo a tendência mundial de IoT, a internet das coisas. A combinação de tecnologias como VMS, Inteligência Analítica e dispositivos móveis, torna a solução eficiente.

Relógio de Ponto

Equipamento com grande capacidade de armazenamento e autonomia, faz o controle de acesso e calcula as horas trabalhadas pelo funcionário, atendendo às portarias 1510/2009 do MTE e 595/2013 do INMETRO.

Sistemas Inteligentes

Conjunto de tecnologias que, com análise de vídeo e cruzamento de informações entre imagens, áudios e sensores, identifica riscos ou anormalidades.